Горе от ума: как смарт-девайсы сдают информацию о своих владельцах

Мировой рынок "умных" гаджетов, вроде смарт-часов, фитнес-трекеров и пр., составляет на сегодня, по оценке специалистов, порядка $14 млрд и в предстоящие пять лет он должен удвоиться. Предполагается, что к 2020 г. к интернету будет подключено от 25 до 50 млрд устройств, что в несколько раз превысит население планеты. Звучит впечатляюще, но проблема в том, что такие технологии развиваются гораздо быстрее, чем средства их защиты. Как показывает практика, "умные" девайсы не настолько умны, чтобы их невозможно было взломать. А не менее умные хакеры интересуются не только проникновением в сетевые системы каких-то глобальных промышленных и корпоративных объектов, но и подключенными к интернету смарт-девайсами обычных пользователей.

В последнее время кибермошенники все чаще атакуют бытовую технику. Казалось бы, что может случиться, если взломать тривиальную смарт-кофеварку, которая самостоятельно варит кофе, получая сигнал по Сети? Но если взломать гаджет и удаленно его включить, когда в емкости нет воды, то произойдет возгорание. То же самое может произойти с любой другой смарт-утварью.

Инженер компании Symantec по разработке программного обеспечения в области информационной безопасности и защиты информации Кендид Вуист говорит, что современное хакерское ПО развивается так же быстро, как и "умные" гаджеты, и сейчас не существует подключенного к Сети предмета, который невозможно взломать. Эксперт продемонстрировал чудеса хакерских технологий на современных "умных" телевизорах: разумеется, умолчав, какое именно оборудование он при этом использовал. Для опыта Вуист выбрал модель, работающую на базе последней версии операционной системы Android, самой распространенной в системе Smart TV.

Зараженное устройство стало полностью нефункциональным: блокировались все функции телевизора, невозможно было выполнить сброс до заводских настроек, воспользоваться службой поддержки или произвести любые другие операции. Вуист также говорит, что через телевизор, получив доступ к системе WiFi, можно легко взломать все домашние сети и найти любую конфиденциальную информацию. Чтобы защититься от подобных атак, специалист рекомендует не устанавливать на домашнюю технику неизвестные приложения и использовать надежно защищенный Wi-Fi или проводное подключение к интернет.

Менеджер по безопасности компании Check Point Одеда Вануну добавляет, что зараженный хакерскими программами телевизор может применяться для майнинга криптовалют, а также воровства других данных, если к Smart TV подключен аккаунт Google Play. Причем установив на телевизор специальную программу, атаковать технику можно удаленно. В зоне особого риска — устройства EZCast, превращающие обычные телевизоры в Smart TV. Они работают с собственной WiFi-сетью и управляются со смартфона или ПК. Такая технология из сферы интернета вещей является одной из самых уязвимых. Вануну говорит, что сейчас киберпреступники используют новейшие способы взлома подключенных к сети устройств, поэтому как предприятиям, так и потребителям необходимо уделить первостепенное внимание защите смарт-систем, тем более что их становится все больше.

Многие владельцы домов подключают к интернету не только бытовую технику, но и санузлы, которые становятся частью системы "умный дом". Например, если жильцы давно не появлялись в помещении, система самостоятельно отключает воду. А если злоумышленники взломают Сеть, воду можно направить куда угодно, затопив жилье.

А недавно хакеры из компании Panasonic показали, как можно взломать "умный" унитаз. Возглавивший эксперимент Хикохиро Лин рассказывает, что проникнуть в компьютерную систему устройства удалось благодаря соединению Bluetooth, которое используется смарт-унитазом для связи со смартфоном. Обычно производители, считая, что унитаз никому не придет в голову взломать, устанавливают на него стандартный пароль, который пользователь не меняет. Проникнув в систему унитаза, хакеры из Panasonic получили возможность дистанционно сливать воду, а также управлять другими системами "умного дома", соединенными с санузлом. Эксперты утверждают, что потенциальную опасность представляет даже "умная" зубная щетка: отследив местонахождение гаджета, хакеры могут узнать, где находится его владелец.

В группе риска также владельцы авто, использующие автомобильные приложения для устройств Apple и Android, с помощью которых можно дистанционно управлять машиной. Такие предложения совместимы с моделями KIA, Hyundai, Toyota, Nissan и др. Многие автопроизводители устанавливают программы управления авто на "умные" часы, среди них: Porsсhe, BMW, Volkswagen и Hyundai. А более сложные задачи, включая преодоление участков бездорожья, решают специальные программы для смартфонов. Киберпреступники могут легко взломать как смарт-часы, так и телефон, перехватив управление автомобилем.

В феврале нынешнего года через фирменное приложения для айфона, хакер взломал Nissan Leaf, получив доступ к личным данным его владельца, а также возможность управлять системами машины дистанционно. То же самое произошло и с Jeep Cherokee, у которого на расстоянии отключили тормоза и деактивировали рулевое управление.

На ежегодной азиатской конференции по компьютерной и коммуникационной безопасности ASIA CCS'16, которая прошла в июне, команда американских исследователей из Института технологий Стивенса продемонстрировала, как популярные гаджеты могут "сдать" пин-коды банковских карт их владельцев. Как известно, большинство носимых устройств постоянно обменивается информацией со всеми другими соединенными с ними устройствами посредством Bluetooth. И если у хакера есть соответствующее оборудование и нужная программа, он может легко перехватить сигнал и считать секретный код, который набирает пользователь. Это доказал эксперимент при участии 20 добровольцев, снабженными фитнес-браслетами и "умными" часами: они набирали пин-коды, а специалисты Института технологий Стивенса перехватывали и расшифровывали информацию.

Для этого использовали стандартный джентльменский набор хакера: акселерометр, гироскоп и магнитометр, которые помогают определить расстояние между клавишами и направление движения руки в процессе набора. На основании полученных данных перехватчики разработали алгоритм обратного логического ввода и составили наиболее вероятные версии кодов. Правильные цифры получили с точностью около 80% с первой попытки и до 99% после пятой. По словам возглавившего эксперимент профессора Инина Чэнь из Института технологий Стивенса, помогла хакерам стандартизация большинства клавиатур и то, что все пользователи в конце набора цифр нажимают enter. При этом эксперт уточняет, что целью проведенного его командой исследования является не демонстрация уязвимости смарт-гаджетов, а стремление найти в таких системах наиболее слабые места и создать на основе полученной информации надежные технологии защиты.

Кстати, перспективные разработки в этой сфере уже есть. Так, британские специалисты из Ланкастерского и Манчестерского университетов разработали крошечные идентификационные нанометки размером с атом, которые могут использоваться как основа надежной системы аутентификации аппаратного и программного обеспечения. В крошечные слоистые металлические конструкции включили определенные "конструктивные недостатки", уникальные для каждого компонента. Их невозможно скопировать, поскольку для этого пришлось бы замерять каждый атом. Теоретически такие устройства можно интегрировать в компьютерные чипы в процессе их производства. Сейчас специалисты работают над системой считывания нанометок.

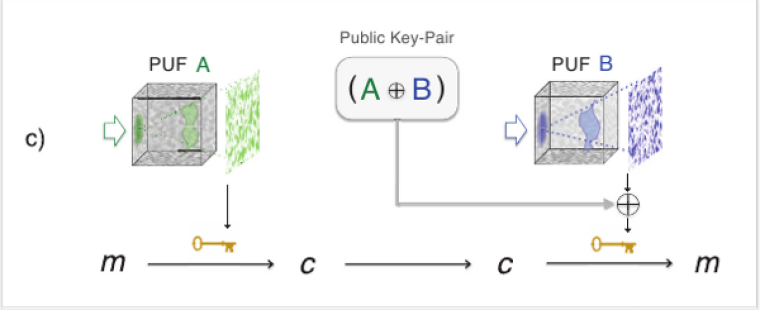

А в компании из компании Intrinsic-ID создали основанный на кремнии чип для банковских карт, который можно использовать как отпечаток пальца. Каждый чип создается со своими уникальными характеристиками во время его изготовления и, по словам специалистов, "их практически невозможно скопировать". То есть карты с такими чипами содержат "физически неклонируемую функцию" или PUF.

"Подпись" можно прочитать лишь при пропускании электричества через чип, в чем немаловажное достоинство технологии. Ведь, к примеру, смартфоны обычно защищают с помощью системы, основанной на цифровых ключах, которые легко скопировать, даже когда устройство выключено. А "кремниевые отпечатки" тут же бесследно исчезают, когда нет тока. Такое средство защиты уже тестируется некоторыми американскими банками, а также используется нидерландским производителем полупроводников — компанией NXP Semiconductors. Но до массового внедрения системы еще далеко: кремниевые чипы должны пройти много тестов на безопасность.

Разумеется, что с развитием интернета вещей проблемы безопасности становятся все острее и их необходимо срочно решать. И дело не только в том, что владелец "умного" гаджета может лишиться имущества и денег: под угрозой его жизнь. Ведь если так просто удается выключить тормоза у машины, чего стоит взломать медицинский девайс, вроде подключенного к сети кардиостимулятора или устройства за слежением своевременного приема лекарств. Взлом такого прибора может за минуту убить его владельца.