Горе від розуму: як смарт-девайси здають інформацію про своїх власників

Світовий ринок "розумних" гаджетів, начебто смарт-годин, фітнес-трекерів і пр., становить на сьогодні, за оцінкою фахівців, близько $14 млрд і в майбутні п'ять років він повинен подвоїтися. Передбачається, що до 2020 р. до інтернету буде підключено від 25 до 50 млрд пристроїв, що в кілька разів перевищить населення планети. Звучить вражаюче, але проблема в тому, що такі технології розвиваються набагато швидше, ніж засоби їх захисту. Як показує практика, "розумні" девайси не настільки розумні, щоб їх неможливо було зламати. А не менш розумні хакери цікавляться не тільки проникненням в мережеві системи якихось глобальних промислових і корпоративних об'єктів, але і підключеними до інтернету смарт-девайсами звичайних користувачів.

Останнім часом кібершахраї все частіше атакують побутову техніку. Здавалося б, що може статися, якщо зламати тривіальну смарт-кавоварку, яка самостійно варить каву, отримуючи сигнал з Мережі? Але якщо зламати гаджет і віддалено його включити, коли в ємності немає води, то станеться спалах. Те ж саме може статися з будь-якої іншої смарт-начинням.

Інженер компанії Symantec по розробці програмного забезпечення в області інформаційної безпеки і захисту інформації Кендид Вуист каже, що сучасне хакерское ПО розвивається так само швидко, як і "розумні" гаджети, і зараз не існує підключеного до Мережі предмета, який неможливо зламати. Експерт продемонстрував чудеса хакерських технологій на сучасних "розумних" телевізорах: зрозуміло, змовчавши, яке саме обладнання він при цьому використовував. Для досвіду Вуист вибрав модель, що працює на базі останньої версії операційної системи Android, найпоширенішою в системі Smart TV.

Заражене пристрій стало повністю функціональним: блокувалися всі функції телевізора, неможливо було виконати скидання до заводських налаштувань, скористатися службою підтримки або здійснити будь-які інші операції. Вуист також каже, що через телевізор, отримавши доступ до системи WiFi, можна легко зламати всі домашні мережі і знайти будь-яку конфіденційну інформацію. Щоб захиститися від подібних атак, фахівець рекомендує не встановлювати на домашню техніку невідомі програми та використовувати надійно захищений Wi-Fi або дротове підключення до інтернет.

Менеджер з безпеки компанії Check Point Одеда Вануну додає, що заражений хакерськими програмами телевізор може застосовуватися для майнінг криптовалют, а також крадіжок інших даних, якщо до Smart TV підключений акаунт Google Play. Причому встановивши на телевізор спеціальну програму, атакувати техніку можна віддалено. У зоні особливого ризику — пристрої EZCast, що перетворюють звичайні телевізори Smart TV. Вони працюють з власної Wi-fi-мережею і управляються зі смартфона або ПК. Така технологія з сфери інтернету речей є однією з найбільш уразливих. Вануну каже, що зараз кіберзлочинці використовують новітні способи злому підключених до мережі пристроїв, тому як підприємствам, так і споживачам необхідно приділити першочергову увагу захисту смарт-систем, тим більше що їх стає все більше.

Багато власників будинків підключають до інтернету не тільки побутову техніку, але і санвузли, які стають частиною системи "розумний дім". Наприклад, якщо мешканці давно не з'являлися в приміщенні, система самостійно відключає воду. А якщо зловмисники зламають Мережа, воду можна направити куди завгодно, затопивши помешкання.

А нещодавно хакери з компанії Panasonic показали, як можна зламати "розумний" унітаз. Очолив експеримент Хикохиро Лін розповідає, що проникнути в комп'ютерну систему пристрою вдалося завдяки з'єднанню Bluetooth, яке використовується смарт-унітазом для зв'язку зі смартфоном. Зазвичай виробники, вважаючи, що унітаз нікому не прийде в голову зламати, встановлюють на нього стандартний пароль, який користувач не змінює. Проникнувши в систему унітазу, хакери з Panasonic отримали можливість дистанційно зливати воду, а також керувати іншими системами "розумного будинку", з'єднаними з санвузлом. Експерти стверджують, що потенційну небезпеку являє навіть "розумна" зубна щітка: відстеживши місцезнаходження гаджета, хакери можуть дізнатися, де знаходиться його власник.

У групі ризику також власники авто, які використовують автомобільні додатки для пристроїв Apple і Android, за допомогою яких можна дистанційно керувати машиною. Такі пропозиції сумісні з моделями KIA, Hyundai, Toyota, Nissan і ін Багато автовиробників встановлюють програми керування авто на "розумні" годинник, серед них: Рогѕсһе, BMW, Volkswagen і Hyundai. А більш складні завдання, включаючи подолання ділянок бездоріжжя, вирішують спеціальні програми для смартфонів. Кіберзлочинці можуть легко зламати, як смарт-годинник, так і телефон, перехопивши керування автомобілем.

У лютому нинішнього року через фірмове програми для айфона, хакер зламав Nissan Leaf, отримавши доступ до особистих даних його власника, а також можливість керувати системами машини дистанційно. Те ж саме відбулося і з Jeep Cherokee, у якого на відстані відключили гальма і деактивували рульове управління.

На щорічній азійській конференції з комп'ютерної і комунікаційної безпеки ASIA CCS'16, яка пройшла в червні, команда американських дослідників з Інституту технологій Стівенса продемонструвала, як популярні гаджети можуть "здати" пін-коди банківських карток їх власників. Як відомо, більшість переносних пристроїв постійно обмінюється інформацією з усіма іншими з'єднаними з ними пристроями за допомогою Bluetooth. І якщо у хакера є відповідне обладнання й потрібна програма, він може легко перехопити сигнал і вважати секретний код, який набирає користувач. Це довів експеримент за участю 20 добровольців, забезпеченими фітнес-браслетами і "розумними" годинами: вони набирали пін-коди, а фахівці Інституту технологій Стівенса перехоплювали і розшифровували інформацію.

Для цього використовували стандартний джентльменський набір хакера: акселерометр, гіроскоп і магнітометр, які допомагають визначити відстань між клавішами та напрямок руху руки в процесі набору. На підставі отриманих даних перехоплювачі розробили алгоритм зворотного логічного введення і склали найбільш ймовірні версії кодів. Правильні цифри отримали з точністю близько 80% з першої спроби і до 99% після п'ятої. За словами очолив експеримент професора Ініна Чень з Інституту технологій Стівенса, допомогла хакерам стандартизація більшості клавіатур і те, що всі користувачі в кінці набору цифр натискають enter. При цьому експерт уточнює, що метою проведеного його командою дослідження є не демонстрація уразливості смарт-гаджетів, а прагнення знайти в таких системах найбільш слабкі місця і на основі отриманої інформації створити надійні технології захисту.

До речі, перспективні розробки в цій сфері вже є. Так, британські фахівці з Ланкастерського і Манчестерського університетів розробили крихітні ідентифікаційні нанометки розміром з атом, які можуть використовуватися як основа надійної системи аутентифікації апаратного та програмного забезпечення. В крихітні шаруваті металеві конструкції включили певні "конструктивні недоліки", унікальні для кожного компонента. Їх неможливо скопіювати, оскільки для цього довелося б заміряти кожен атом. Теоретично такі пристрої можна інтегрувати в комп'ютерні чіпи в процесі їх виробництва. Зараз фахівці працюють над системою зчитування нанометок.

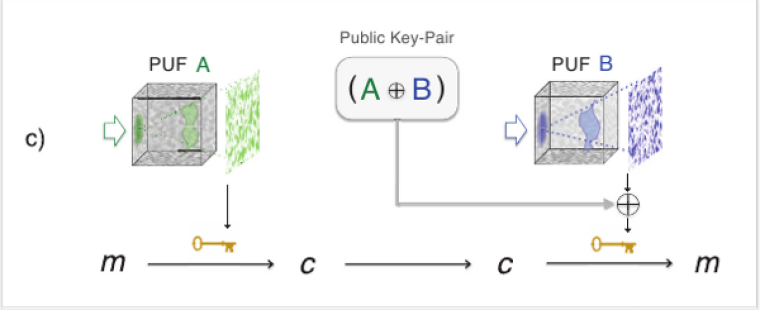

А в компанії з компанії Intrinsic-ID створили заснований на кремнії чіп для банківських карт, який можна використовувати як відбиток пальця. Кожен чіп складається зі своїми унікальними характеристиками під час його виготовлення і, за словами фахівців, "їх практично неможливо скопіювати". Тобто карти з такими чіпами містять "фізично неклонируемую функцію" або PUF.

"Підпис" можна прочитати лише при пропущенні струму через чіп, у чому важлива гідність технології. Адже, наприклад, смартфони зазвичай захищають за допомогою системи, заснованої на цифрових ключів, які легко скопіювати, навіть коли пристрій вимкнено. А "кремнієві відбитки" тут же безслідно зникають, коли немає струму. Такий засіб захисту вже тестується деякими американськими банками, а також використовується нідерландським виробником напівпровідників — компанією NXP Semiconductors. Але до масового впровадження системи ще далеко: кремнієві чіпи повинні пройти багато тестів на безпеку.

Зрозуміло, що з розвитком інтернету речей проблеми безпеки стають все гострішими і їх потрібно терміново вирішувати. І справа не тільки в тому, що власник "розумного" гаджета може позбутися майна та грошей: під загрозою його життя. Адже якщо так просто вдається вимкнути гальма у машини, чого варто зламати медичний девайс, начебто підключеного до мережі кардіостимулятора або пристрою за стеженням своєчасного прийому ліків. Злом такого приладу може за хвилину вбити його власника.